[スポンサーリンク]

WindowsServer2019をインストール

先日、AIR540をケースとして、衣替えしたセカンドPCを使って行きたいと思います

セカンドPCはWindowsServer2019として、勉強していきたいと思います

インストールは、準備済のインストールメディアを読み込ませるだけです

無料試用版で無料で構築出来るのがいいですよね

こういったOS関連は、書籍読んでも難しく、触れると断然理解が変わりますよね

インストールは言語とキーボードを選択するだけで、Windows10と変わりません

今回は物理PCにインストールしたので、インストール画面はキャプチャは無!

仮想VMとしてインストールする時に、キャプチャして記録しておこうかな・・・

[スポンサーリンク]

WindowsServerをインストール後にすること

WindowsServerをインストールした後に、しないといけないことやしておいた方がいいことがあります

というか、本気でサーバとして使おうとするないは、いっぱいあります(笑)

ま、今回は自分が勉強用で使用するだけで、公開等はしないので最低限の作業をします

普通のWidows10等でも、しておかないといけない作業ですね^^;

今回は実施した、下記4つの作業を記録しておきます

①WindowsUpdateで最新更新プログラムを適用

②Administratorアカウントの無効化

③コンピュータ名の変更

④リモートデスクトップの有効化

[スポンサーリンク]

WindowsUpdateで最新更新プログラムを適用

WindowsUpdateで最新の更新プログラムを適用していきます

Windows10やWindows8等、非サーバ用でも必須の作業ですね

MicroSoft社は、アメリカ時間の毎月第2火曜日に、セキュリティ更新プログラムを配信しています

Windows等のOSやOffice等のソフトウェアに対する、セキュリティ対策やバグの改修が配信されます

これを最新化することで、脆弱性を埋めてくれます

(たまに、配信した更新プログラムにバグが入っていて、適用して壊れることも有りますが・・・笑)

WindowsServer2019は、2016と同じく、Windows10と近いOSです

なので、更新プログラムの適用等もWindows10と同じ操作で出来ます

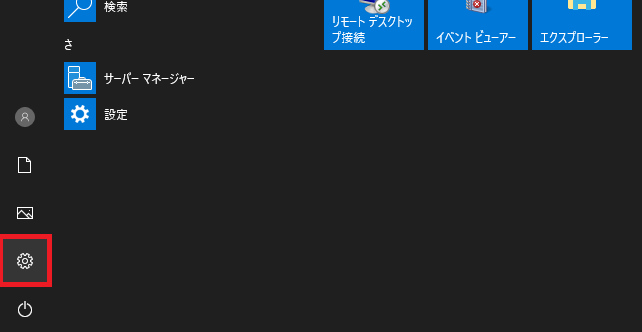

メニューの歯車のマークを押して、「更新とセキュリティ」を押下します

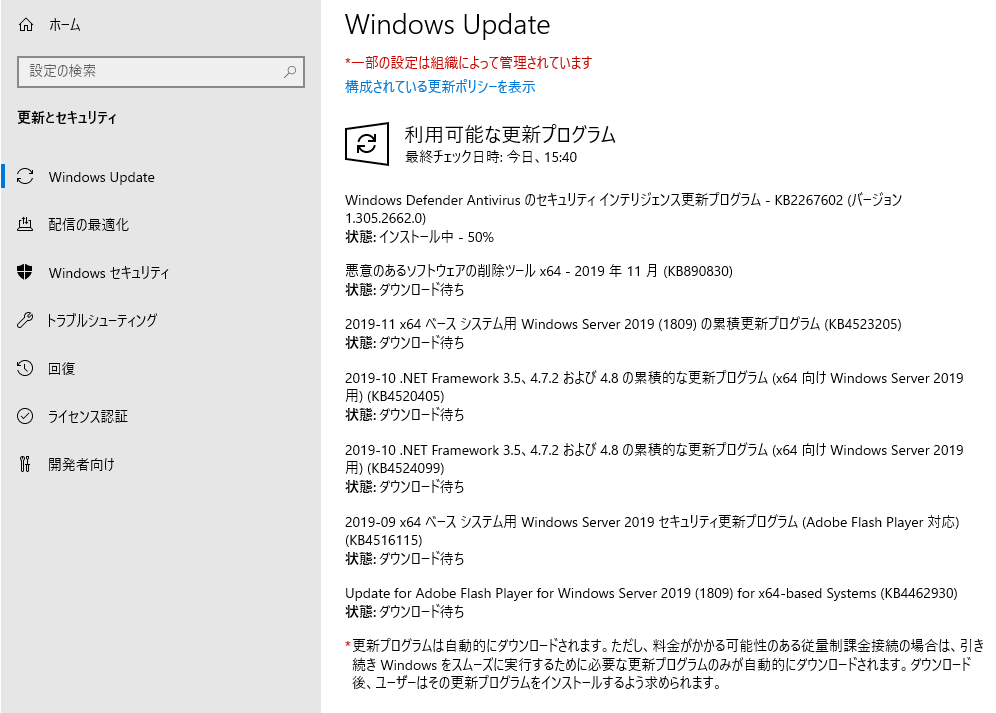

インストールメディアはある日時での配布の為、随時更新される更新プログラムは含まれません

従って、配布後の更新プログラムが、利用可能な更新プログラムとしていっぱい出てきます

(累積プログラムになっているので、まだ数はマシですが。WindowsServer2012R2以前のように、累積配信でなければ本当に沢山表示されることに)

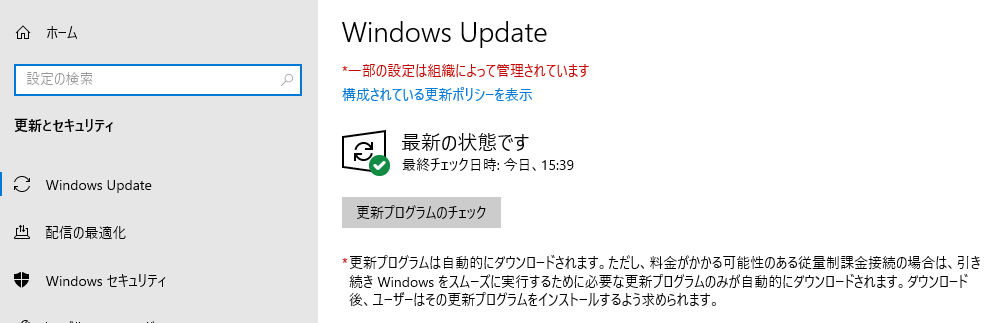

「最新の状態です」表示されれば、更新が完了です

[スポンサーリンク]

ウィルスと脅威の防止

Windowsには、現在Windowsセキュリティというセキュリティ機能が実装されています

Windows10やWindowsServer2016をインストールした頃は、Windows Defenderという名前でした

一般的なウィルスソフトと同様な機能を、標準実装しています

当初は誤検知等もあり、評価はイマイチですが、近年は一般家庭の使用では、ウィルスソフトは不要と言われる方がいる程、品質が向上しているようです

(この辺りの評価は、評価する方に依存するので、一概どうとは言えませんが)

今回は、このWindowsセキュリティを使用して、スキャンを掛けて、インストール後に何か感染していないかを調べてみます

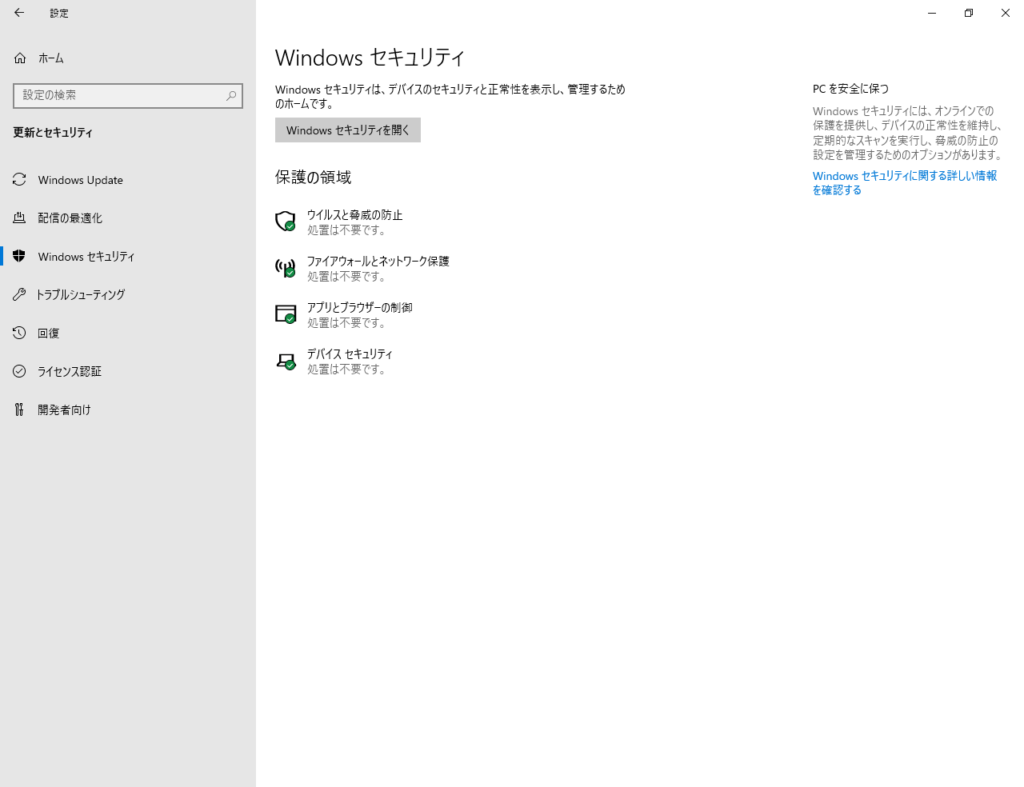

Windowsセキュリティは「設定」から確認出来ます

歯車マークを押下して、Windowsの設定で「更新とセキュリティ」を押下します

Windowsセキュリティは、下記の4つから構成されています

・ウィルスと脅威の防止

・ファイアウォールとネットワークの保護

・アプリとブラウザーの制御

・デバイスセキュリティ

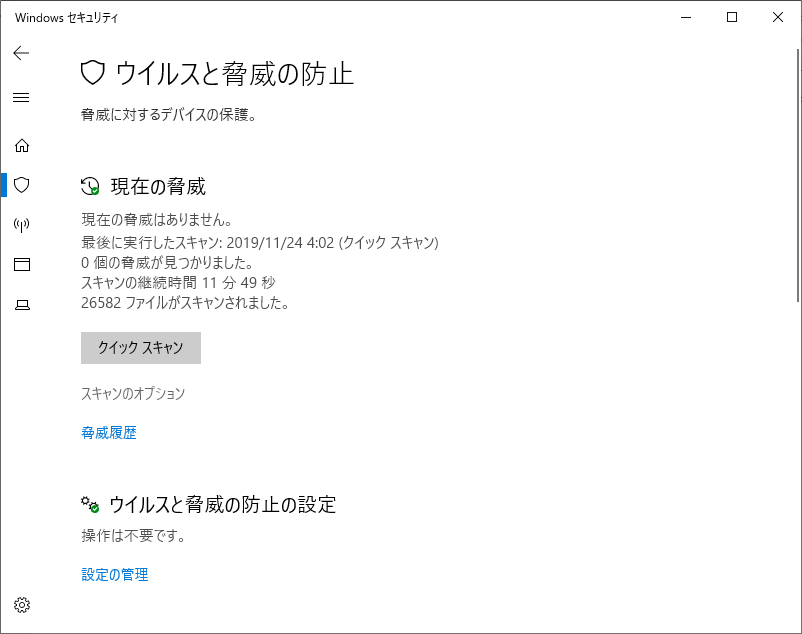

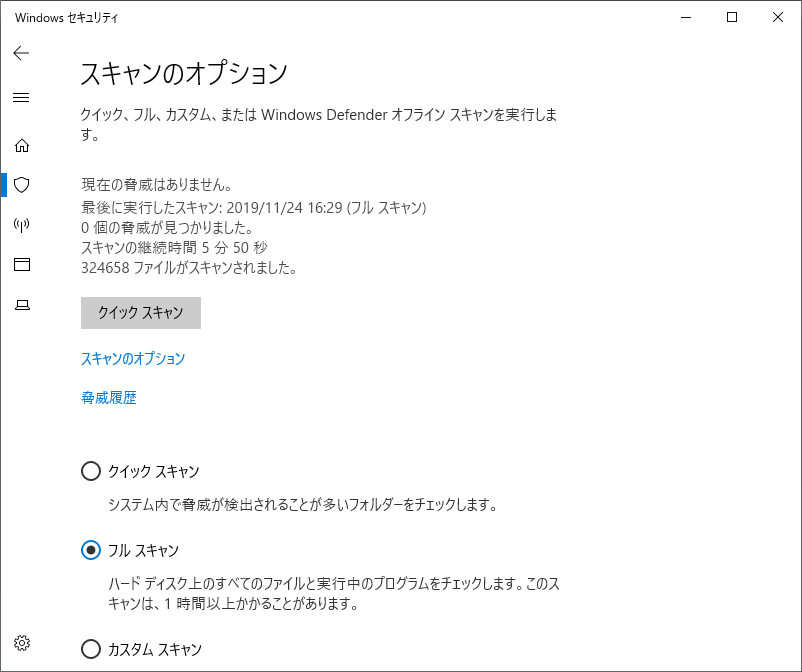

今回は、ウィルスと脅威の防止の機能を使用して、パソコンに対しフルスキャンを掛けます

インストール後に自動で、クイックスキャンが自動実行されていますね

フルスキャンを実行する為に、「スキャンのオプション」を押下します

(設定の管理を押下すると、リアルタイムスキャンの無効等も出来ます。いつか勉強して記録します)

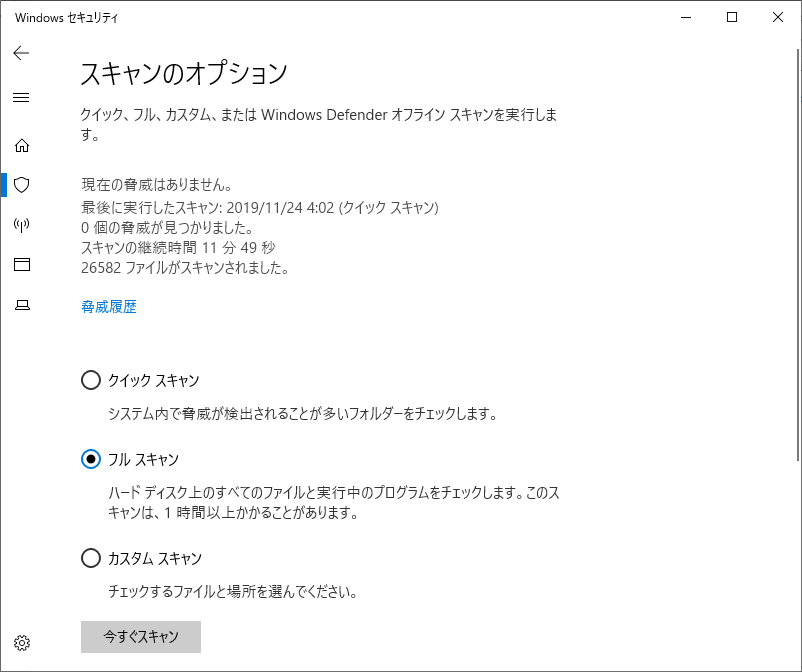

スキャンメニューは「クイックスキャン」「フルスキャン」「カスタムスキャン」があります

それぞれの違いは、説明文で記載されている通りですね(笑)

今回はフルスキャンを実施したいので、フルスキャンを選択して、「今すぐスキャン」を押下します

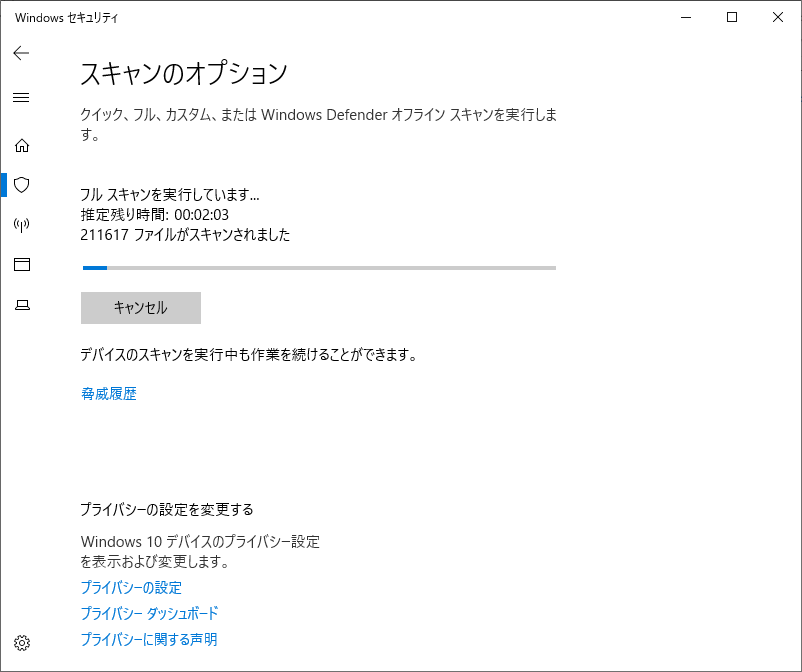

システム内の全ファイルのスキャンが実行されます

無事、Miscrosoft社の判定で、ウィルス等の脅威は検知されませんでした

これで、現時点で脅威がないことが確認出来ました

[スポンサーリンク]

Administratorアカウントの無効化

Administratorアカウントを無効化します

Administratorは管理者ユーザで、ローカルPC内で最大の権限を持つユーザです

なのに、性質上、アカウント名とSIDが固定なのでパスワードだけでログイン出来てしまいます

Windows10では、Administratorアカウントは規定で無効化されるようになりました

Linuxのrootアカウントと同じですね

(SELinuxが出て、rootにも制限が掛けれるようになっていますが。SElinuxは全然理解出来ていません。勉強しなくては・・・)

Administratorユーザの無効化のメリット、方法は下記サイトに詳しく記載がありました

Administrator権限用のアカウント作成

Administratorアカウントと同じ権限を持つユーザを作ります

いきなりAdministratorアカウントを無効化すると、管理者権限が必要な作業が出来なくなってしまいます(笑)

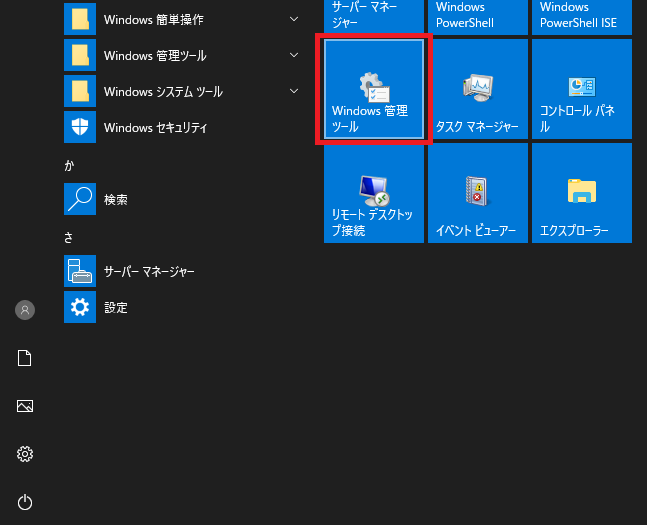

「Windows管理ツール」を起動します

WindowsServer2019では、スタートにピン留めされています

因みにWindows10等にもあります

メニューの検索バーで「Windows管理ツール」と入れれば出てきます

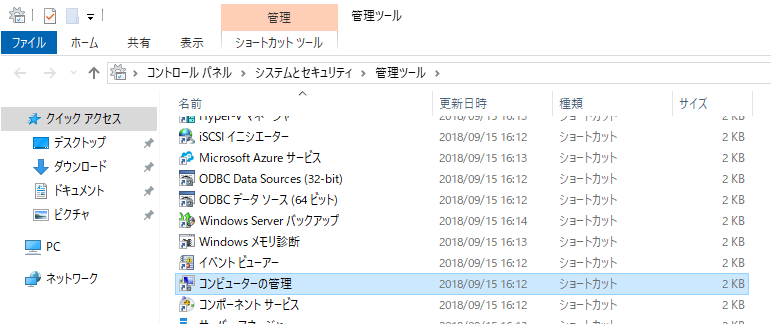

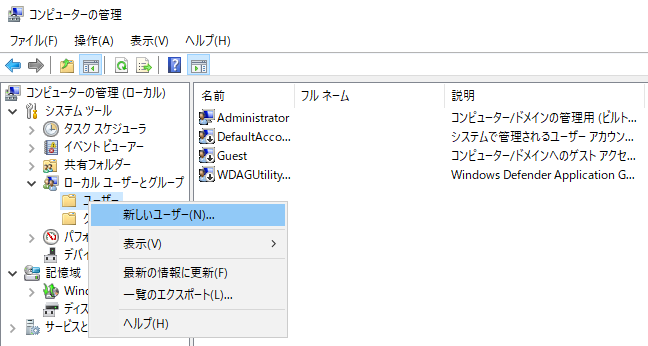

ユーザ等の操作は、管理ツールの1つである「コンピュータの管理」で実施出来ます

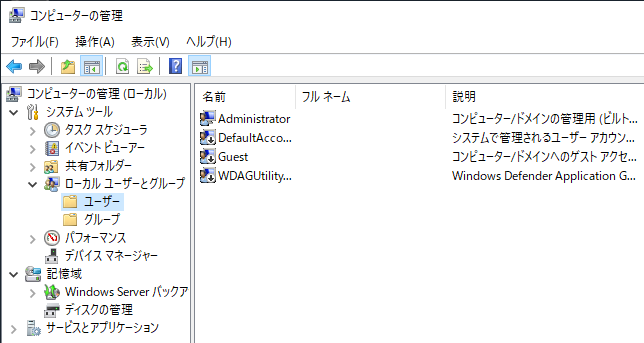

コンピュータの管理が起動したら、「ローカル ユーザーとグループ」を選択します

すると「ユーザ」と「グループ」が表示されます

「ユーザ」を選択すると現在そのコンピュータ(ローカル)に存在するユーザが表示されます

Administratorアカウントが存在していますね

その他にも、規定で作られるユーザが存在しています

しかし「↓」のマークがあります

これは無効化されている状態の時に表示されます

つまり他のユーザは使えない状態で、規定に設定されています

ユーザを作っていきます

ユーザーを右クリックして「新しいユーザー」を選択します

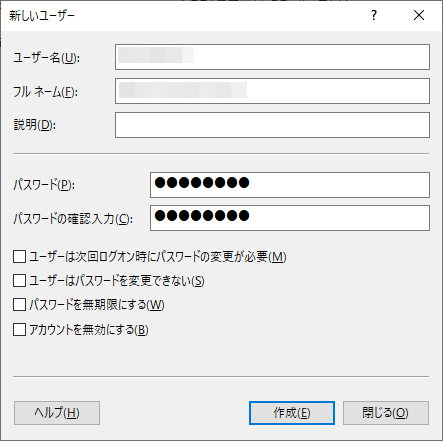

ユーザー名、フルネーム(ログイン画面等で表示される表示用の名前ですね)、説明、パスワード等を設定します

オプションとして4つのチェックボックスがあります

・ユーザーは次回ログオン時にパスワードの変更が必要

最初ログオンした時に、強制的にパスワード変更をさせる場合にチェックします

管理者が、ユーザ作成した時は初期パスワードとしておき、ユーザがログイン時に自身のパスワードに変更させる場合等に使用します

・ユーザーはパスワードを変更できない

ユーザーではパスワードが変更出来ないようにしたい場合にチェックします

管理者が全て管理したい場合に使用します

・パスワードを無期限にする

パスワードの有効期限を設定しない場合に、使用出来ます

3ヶ月に一度更新が必要等の期限がなくしたい場合に使用します

この辺りは、グループポリシー等の兼ね合いで利用することが多いのではないでしょうか

・アカウントを無効にする

文字の通りアカウントを無効化します

無効化されたユーザは、ログインが出来ず、なにも出来ません

この作業の最終目的は、Administratorアカウントを、この設定で無効化することです

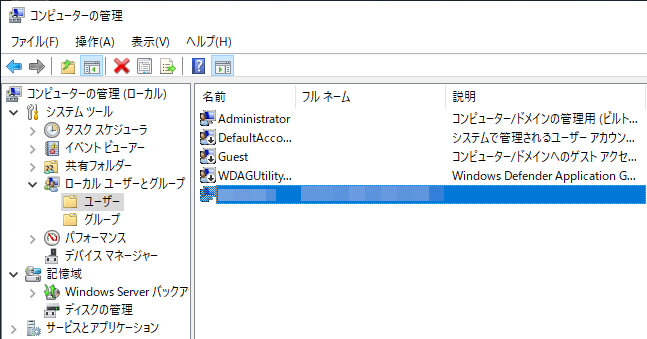

ユーザの一覧に、作成したユーザが追加されています

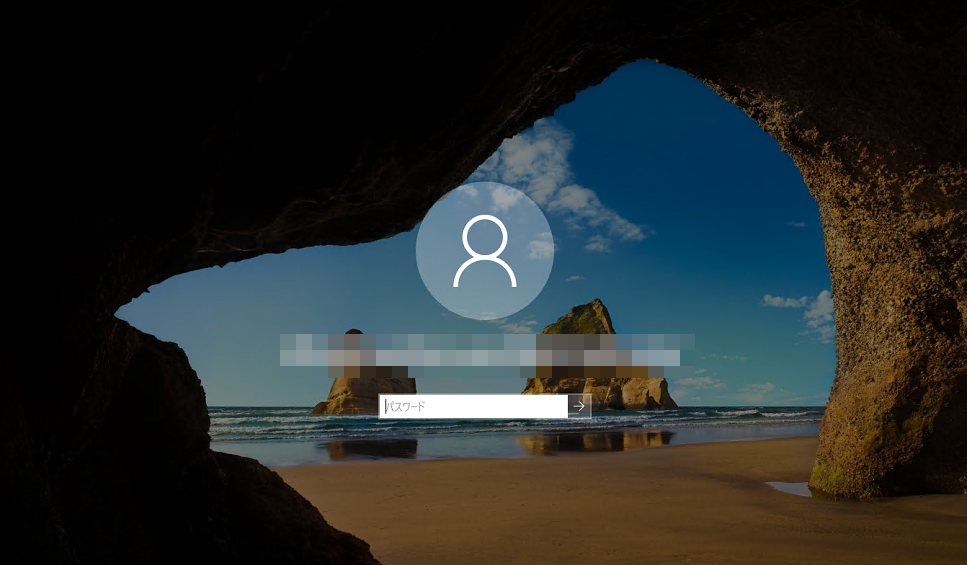

最後に作成したユーザでログイン出来ることを確かめます

パスワードを勘違いしていたりいたら大変です

この後Adiministratorユーザを無効化した後だと、気付いてもログイン出来るユーザがありません(笑)

これで、WindowsSeverに新しいユーザを作成することが出来ました

次は、このユーザにAdministratorと同じ権限を与えていきたいと思います

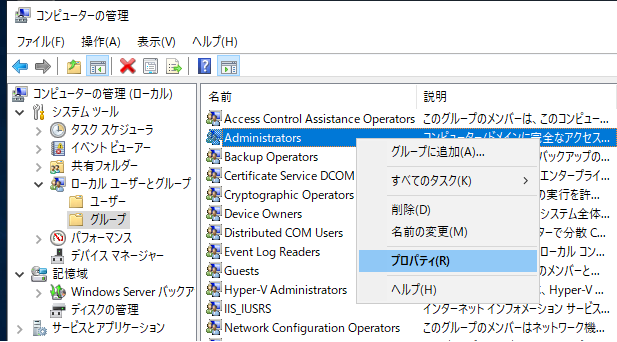

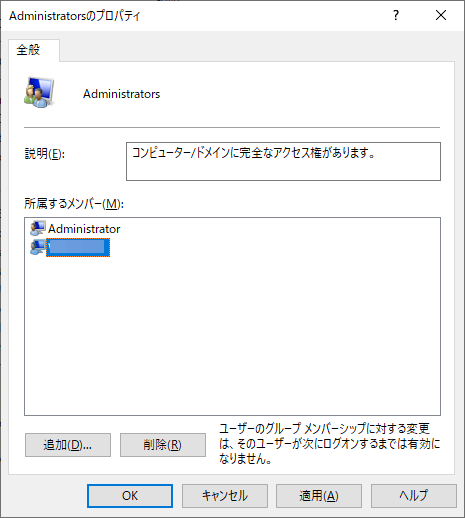

Administratorグループにユーザを追加

Administrator権限用として作成したアカウントに、Administratorと同じ権限を付与していきます

方法はいくつかりますが、今回はAdministratorsグループにユーザを追加します

Administratorsグループは、Administratorアカウントと同じ権限を持つアカウントの集まり(グループ)です

Red Hat系Linuxのsudo可能なグループ、wheelグループと同じようなものですね

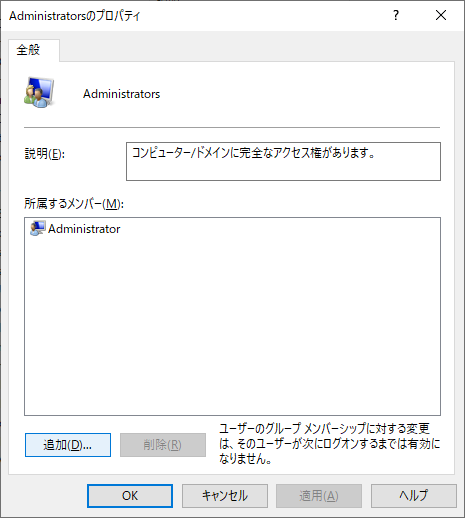

「Administrators」グループを右クリックして、「プロパティ」を押下します

グループに所属するメンバーが表示されます

デフォルトではAdministratorアカウントのみが、所属しています

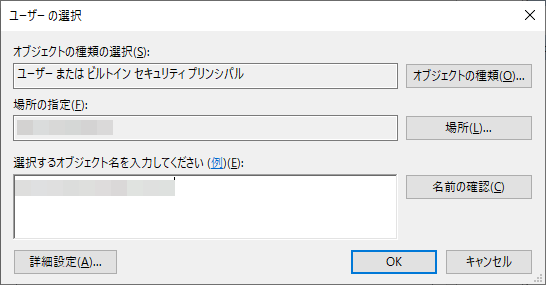

「追加」を押下して、ユーザを追加しています

デフォルトだと、このような表示になります

オブジェクトの種類は「ユーザーまたはビルトインセキュリティプリンシパル」

場所の指定はコンピュータの名前(この後変更します)

が表示されています

選択するオブジェクト名を入力してくださいに

Administrator権限用として作成したアカウントのユーザ名を入力します

そして「名前の確認」を押下します

名前が間違ってなければ、コンピュータ名と繋がったような表示に変わります

下線が引かれて表示されていれば、問題ありません

これでAdministratorsグループに追加完了です

作成したアカウントは、Administratorアカウントと同じ権限を持つユーザになりました

Administratorアカウントを無効化

Administratorアカウントと、同じ権限を持つユーザを作成出来ました

次はAdministratorアカウントを無効化していきます

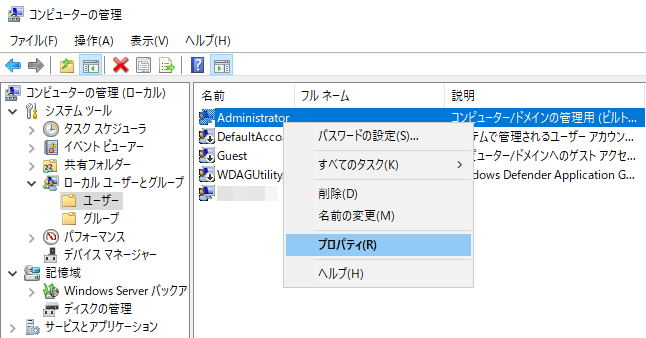

「コンピュータの管理」から「ローカル ユーザとグループ」>「ユーザ」を押下します

Administratorアカウントを右クリックして「プロパティ」を押下します

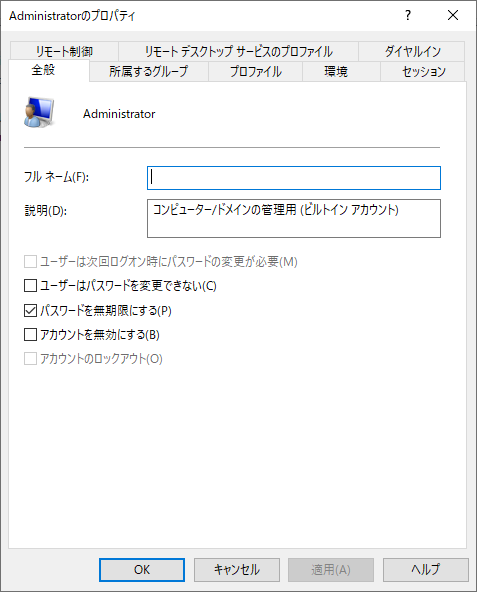

全般タグが表示されます

規定では有効なアカウントなので、「アカウントを無効にする」にチェックが入っていません

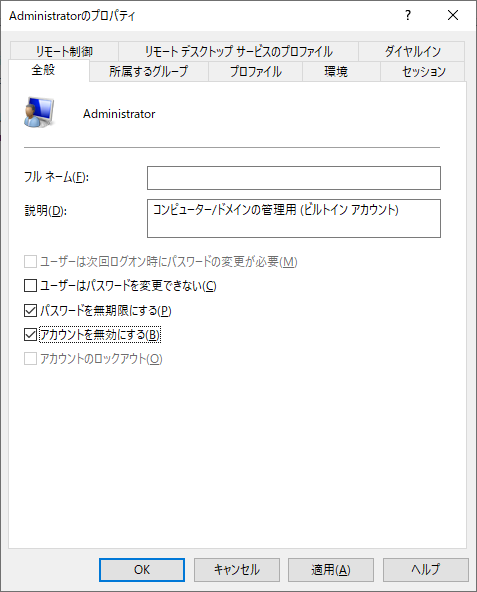

「アカウントを無効にする」にチェックを入れます

これでAdministratorアカウントは、パソコンにログイン出来ず、使用できないアカウントになります

Administratorアカウントで、ログイン出来なくなっていること確認して下さい

(ログイン出来ない画面のキャプチャ取り忘れました 笑)

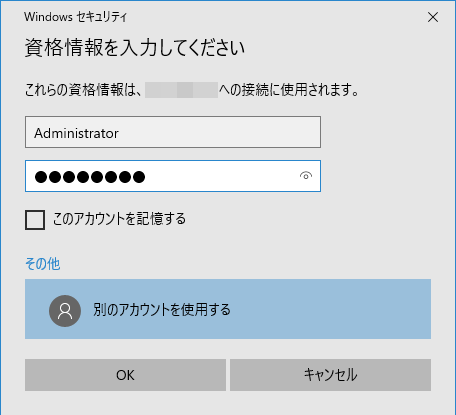

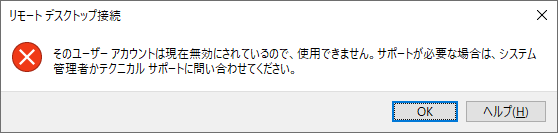

因みに、後で有効化するリモートデスクトップで、ログインが出来ない表示は下記の様な画面になります

無事にAdministratorアカウントを無効化出来ました

[スポンサーリンク]

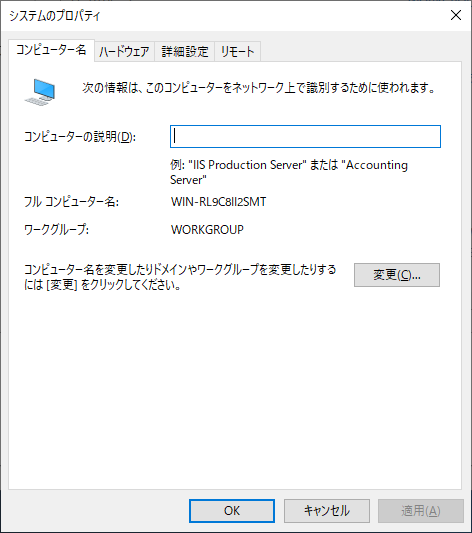

コンピューター名の変更

更新プログラムの適用と、Administratorアカウントの無効化で、最低限のセキュリティ確保が出来ました

次はコンピューター名を変更していきます

「サーバーマネージャー」の「ローカルサーバー」からコンピュータ名が確認出来ます

WindowsSeverはインストール時に、自動でランダム文字列で名前を付けてくれます

コンピューター名がランダムなのは、名前が判明しにくい攻撃等に強いのはいいのですが

管理上分かり難いので名前を変えます

コンピューター名を押下します

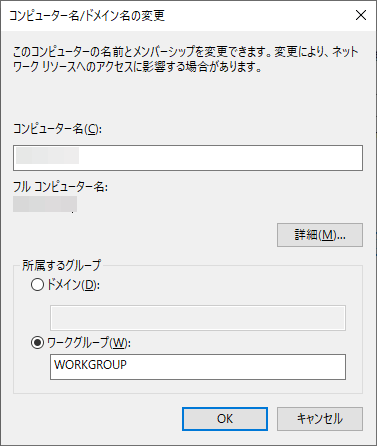

「コンピュータ名」タブの変更ボタンを押下します

コンピュータ名に、変更したいコンピューター名を入れます

入力後は「OK」を押下します

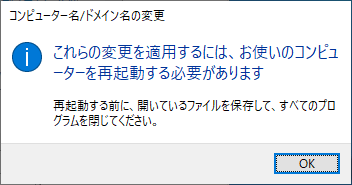

再起動が要求されます

再起動が完了するまでは、変更が適用されません

再起動した後、コンピューター名が変更されていることを確認して、変更は完了です

[スポンサーリンク]

リモートデスクトップの有効化

今回、セカンドPCはWindowsServer2019をインストールして、サーバーとして使用したいと思います

操作は、メインPCのWindows10で、リモートデスクトップで接続したいと思います

(セカンドPC用のキーボード、マウス等おくと、邪魔ですし・・・)

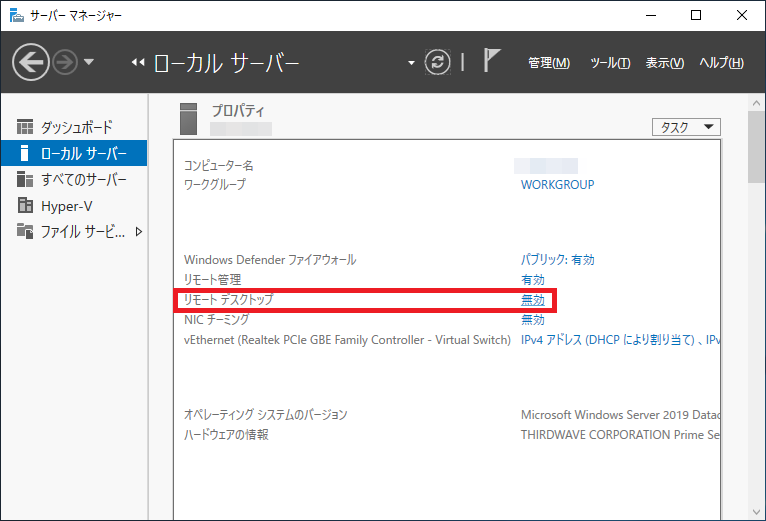

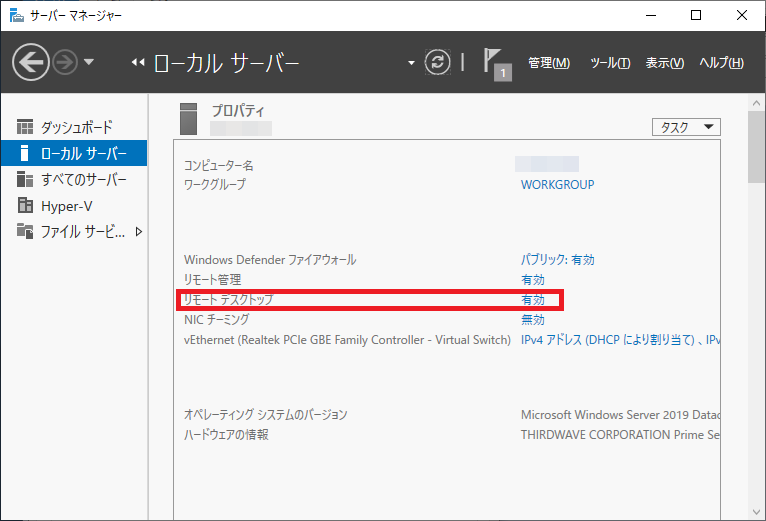

「サーバーマネージャー」の「ローカルサーバー」から、現在の設定が確認出来ます

規定では、リモートデスクトップは無効化されています

「無効」を押下します

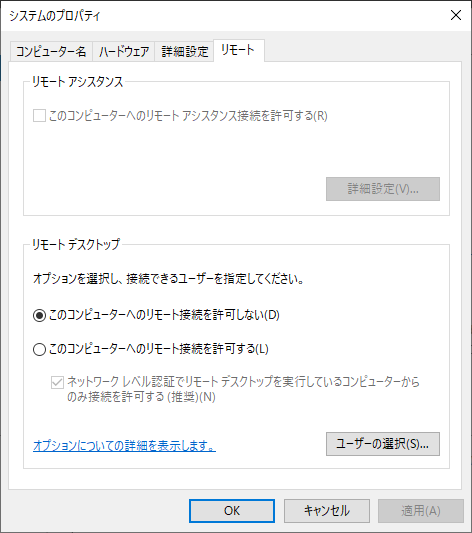

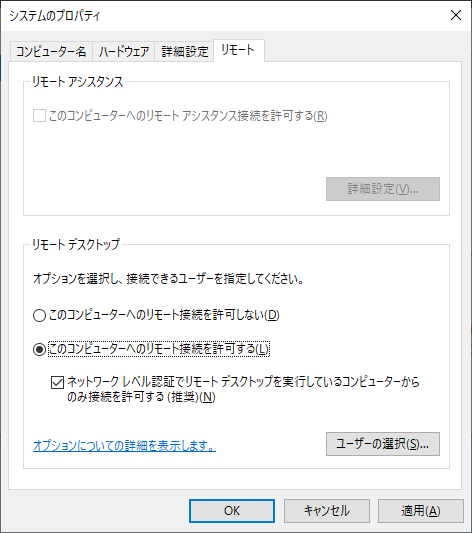

「システムのプロパティ」の「リモート」タブが表示されます

規定では、「このコンピューターへのリモート接続を許可しない」が選択されています

これを「このコンピューターへのリモート接続を許可する」に変更します

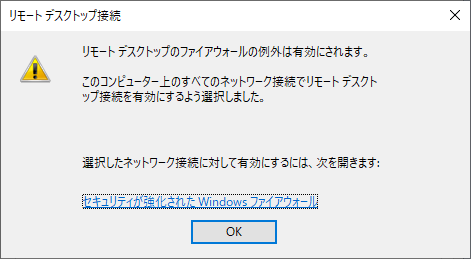

リモート接続を許可してよいか、警告表示されます

ファイアウォールの設定を変更することを、推奨するメッセージです

この辺りは、ADサーバを構築後に設定したいので今回はスルーします

「OK」を押下します

「このコンピューターへのリモート接続を許可する」が選択出来ました

ネットワークレベル認証(NLA)に関するチェックは、必要がなければ外さない方がいいです

詳しくないので、ここでは簡単に記載して記録しておきます

(勉強します・・・)

リモートデスクトップで接続するには、以下の二つが必要です

①リモートデスクトップのセッション確立

②パスワード認証

・ネットワークレベル認証でリモートデスクトップを実行

この場合、まず②でパスワード認証が行われます

パスワード認証が成功した場合のみ、①のセッション確立が行われます

従って、パスワード認証されたユーザのみが、セッション確立されます

・ネットワークレベル認証でリモートデスクトップを実行しない

この場合は、①でまずリモートデスクトップのセッションが確立されます

その後、パスワードの認証がされます

従って、パスワード認証されていなくても、セッションは確立されてしまします

特に必要がなければ、ネットワークレベル認証でのコンピューターのみ接続を許可します

因みに、リモートデスクトップが出来ない場合が、昨年2018年は更新プログラムの影響でありました

リモート接続元とリモート接続先の、更新プログラムのバージョン違いに起因しています

この際の、回避策として、これを無効化するというものがありましたね

「サーバーマネージャー」の「ローカルサーバー」から、リモートデスクトップが「有効」で表示されていれば完了です

リモートデスクトップで接続出来る様になっていることを確認します

Windows10からのリモートデスクトップの接続方法は、コチラのMicroSoft社のページにあります

[スポンサーリンク]

コメント